Les gouvernements doivent protéger les personnes contre la cybercriminalité, et ils doivent également respecter et protéger les droits humains des personnes. Cependant, partout dans le monde, les gouvernements abusent régulièrement des lois sur la cybercriminalité pour réprimer les droits de l’homme en criminalisant la parole. Les gouvernements affirment qu’ils doivent le faire pour lutter contre la désinformation, la “haine religieuse, ethnique ou sectaire”, la “réhabilitation du nazisme” ou la “diffusion de fausses informations”, entre autres méfaits. Mais dans la pratique, ils utilisent ces lois pour réprimer la critique et la dissidence, et plus largement pour réprimer les libertés d’expression et d’association.

Il est donc préoccupant que certains États membres de l’ONU proposent de vagues dispositions pour lutter contre le discours de haine à un comité de représentants gouvernementaux (le comité ad hoc) convoqué par l’ONU pour négocier un projet de traité de l’ONU sur la cybercriminalité. Ces propositions pourraient faire du cybercrime le fait d’humilier une personne ou un groupe, ou d’insulter une religion à l’aide d’un ordinateur, même si un tel discours serait légal en vertu du droit international des droits de l’homme.

L’inclusion dans le traité d’infractions fondées sur des discours préjudiciables, plutôt que de se concentrer sur les cybercrimes de base , entraînera probablement des lois trop larges et faciles à abuser qui balayeront les discours licites et constitueront une énorme menace pour les droits à la liberté d’expression des personnes dans le monde. Le comité de l’ONU ne devrait pas commettre cette erreur.

Le Comité spécial des Nations Unies s’est réuni à Vienne au début du mois pour un deuxième cycle de pourparlers sur la rédaction du nouveau traité. Certains États membres ont avancé, pendant et avant la session, de vagues propositions visant le discours de haine en ligne, notamment l’Égypte , la Jordanie , la Russie , la Biélorussie , le Burundi , la Chine , le Nicaragua ., Tadjikistan , Koweït, Pakistan, Algérie et Soudan. D’autres ont fait des propositions visant des contenus racistes et xénophobes, notamment l’Algérie, le Pakistan, le Soudan, le Burkina Faso, le Burundi , l’Inde , l’Égypte, la Tanzanie , la Jordanie, la Russie, la Biélorussie, la Chine, le Nicaragua et le Tadjikistan .

Par exemple, la Jordanie propose d’utiliser le traité pour criminaliser “les discours de haine ou les actions liées à l’insulte aux religions ou aux États utilisant des réseaux d’information ou des sites Web”, tandis que l’Égypte appelle à interdire la “propagation des conflits, de la sédition, de la haine ou du racisme”. La Russie, conjointement avec la Biélorussie, le Burundi, la Chine, le Nicaragua et le Tadjikistan, a également proposé d’interdireun large éventail de discours vaguement définis visant à criminaliser le discours protégé : « la distribution de matériel qui appelle à des actes illégaux motivés par la haine ou l’inimitié politique, idéologique, sociale, raciale, ethnique ou religieuse, la défense et la justification de ces actions, ou à donner accès à ces matériels, au moyen des TIC (technologies de l’information et de la communication) », ainsi que « l’humiliation au moyen des TIC (technologie de l’information et de la communication) d’une personne ou d’un groupe de personnes en raison de leur race, origine ethnique, langue, origine ou appartenance religieuse ».

Les délits d’expression n’ont pas leur place dans le projet de traité sur la cybercriminalité

Comme nous l’avons dit précédemment , seuls les crimes qui ciblent les TIC devraient être inclus dans le traité proposé, comme les infractions dans lesquelles les TIC sont les objets et instruments directs des crimes et ne pourraient exister sans les systèmes TIC. Il s’agit notamment de l’accès illégal aux systèmes informatiques, de l’interception illégale des communications, du vol de données et de l’utilisation abusive des appareils . Ainsi, les crimes où les TIC ne sont qu’un outil parfois utilisé pour commettre une infraction, comme les propositions soumises au Comité ad hoc de l’ONU, devraient être exclus du traité proposé. Ces crimes impliquent ou profitent simplement des systèmes TIC de manière incidente sans cibler ni nuire aux TIC.

Le Haut-Commissariat des Nations Unies aux droits de l’homme (HCDH) a souligné en janvier que tout futur traité sur la cybercriminalité ne devrait pas inclure d’infractions fondées sur le contenu de l’expression en ligne :

“Les lois sur la cybercriminalité ont été utilisées pour imposer des restrictions trop larges à la liberté d’expression en criminalisant divers contenus en ligne tels que l’extrémisme ou les discours de haine.”

En outre, les propos préjudiciables ne devraient pas être inclus dans les cybercrimes en raison des difficultés inhérentes à la définition des propos interdits. Le discours de haine, qui fait l’objet de plusieurs propositions, est un bon exemple des dangers soulevés par l’inclusion des préjudices liés au discours dans un traité sur la cybercriminalité.

Parce que nous n’avons pas de définition universellement acceptée du discours de haine dans le droit international des droits de l’homme, l’utilisation du terme « discours de haine » n’est pas utile pour identifier les restrictions autorisées au discours. Le discours de haine peut signifier différentes choses pour différentes personnes et englober un large éventail d’expressions, y compris un discours affreux mais licite. Des lois vagues ou trop générales criminalisant le discours peuvent conduire à la censure, à la fois sanctionnée par l’État et à l’autocensure, du discours légitime, car les internautes ne savent pas quel discours est interdit.

Le discours de haine est souvent confondu avec les crimes de haine, une confusion qui peut être problématique lors de la rédaction d’un traité international. Tous les discours de haine ne sont pas des crimes : les restrictions à la parole peuvent prendre la forme de mesures pénales, civiles, administratives, politiques ou d’autorégulation. Bien que l’article 20 (2) du Pacte international relatif aux droits civils et politiques (PIDCP) des Nations Unies précise que tout « apologie de la haine nationale, raciale ou religieuse qui constitue une incitation à la discrimination, à l’hostilité ou à la violence » doit être interdit par la loi, l’interdiction pas nécessairement une criminalisation égale.

En effet, les sanctions pénales sont des mesures de dernier recours, invoquées uniquement dans les situations les plus extrêmes. Comme Article19.org l’a expliqué , seuls les “types les plus graves de discours de haine susceptibles d’entraîner une sanction pénale comprennent” l’incitation au génocide “et les formes particulièrement graves” d’appel à la haine discriminatoire qui constituent une incitation à la violence, à l’hostilité ou à la discrimination “. ”

Le droit international fournit déjà des indications suffisantes sur les discours qui peuvent être limités comme incitant à la haine et ne devraient donc pas être inclus dans le traité . Des dispositions supplémentaires et contradictoires concernant le discours de haine en ligne dans le traité sur la cybercriminalité sont inutiles et imprudentes.

Large protection de la parole et limitations très étroites de la parole

Au cœur de toute limitation du droit à la liberté d’expression doivent se trouver la Déclaration universelle des droits de l’homme (DUDH) et le PIDCP, auxquels les États membres de l’ONU qui négocient le nouveau traité des Nations Unies sur la cybercriminalité sont parties. L’article 19 du PIDCP prévoit une large protection de la liberté d’expression. Elle protège le droit de rechercher, de recevoir et de communiquer toutes sortes et formes d’expression par le biais de tout média de son choix. Les États ne peuvent limiter ces droits que dans des circonstances très précises.

L’article 19(3) du PIDCP énonce les conditions auxquelles toute restriction à la liberté d’expression doit répondre, exigeant que toute limitation respecte le critère suivant : elle doit être prévue par la loi (“légalité”), conçue pour atteindre un but légitime, être proportionnée à cet objectif légitime et nécessaire pour une société démocratique. L’ Observation générale 34 du Comité des droits de l’homme des Nations Unies a établi que ces normes s’appliquent au discours en ligne. L’expression profondément offensante, le blasphème, la diffamation de la religion, l’incitation au terrorisme et l’extrémisme violent ne sont pas catégoriquement soumis à des limitations autorisées . Toute limitation de ces catégories de discours doit, comme la plupart des autres catégories de discours, satisfaire au critère de l’article 19(3).

Le Rapporteur spécial des Nations Unies sur la liberté d’expression et le Comité pour l’élimination de la discrimination raciale (CERD) ont tous deux souligné que les interdictions d’expression doivent satisfaire au critère de l’article 19(3). De plus, il doit s’agir avant tout de sanctions civiles : les sanctions pénales sont des mesures de dernier ressort, invoquées uniquement dans les situations les plus extrêmes, telles que des cas de violence imminente. L’ Observation générale 34 du Comité des droits de l’homme des Nations Unies et la Recommandation générale 35 du CERD confirment également que toute limitation de la liberté d’expression doit être conforme au test de l’article 19.

Incitation à la discrimination, à l’hostilité ou à la violence : la norme

Bien que l’incitation soit une catégorie de discours qui peut actuellement faire l’objet de restrictions, le droit international en vigueur fournit des indications suffisantes sur la manière dont les États doivent y répondre ; son inclusion dans le traité sur la cybercriminalité n’est pas nécessaire et ne fera que semer la confusion.

Comme mentionné précédemment, l’article 20 (2) du PIDCP oblige les États membres à interdire l’appel à la haine nationale, raciale ou religieuse qui constitue une incitation à la discrimination, à l’hostilité ou à la violence fondée sur les catégories suivantes : nationalité, race, couleur, origine ethnique, langue , religion, origine nationale ou sociale, opinion politique ou autre, sexe, orientation sexuelle, propriété, naissance, handicap ou autre statut.

Dans son rapport de 2012 , le rapporteur spécial des Nations Unies a élaboré une norme pour évaluer les interdictions de l’article 20 qui se concentre sur l’intention, l’incitation et le préjudice particulier . Premièrement, l’orateur doit avoir l’intention de prôner et de promouvoir publiquement la haine nationale, raciale ou religieuse envers le groupe spécifique. Ensuite, le discours doit « créer un risque imminent de discrimination, d’hostilité ou de violence » à l’encontre des membres du groupe. Enfin, l’incitation doit viser à produire de la discrimination, de l’hostilité ou de la violence à l’encontre du groupe.

Pour respecter ces normes au niveau national, les États membres ont les obligations suivantes :

Adopter des restrictions précises et sans ambiguïté pour lutter contre l’appel à la haine nationale, raciale ou religieuse qui équivaut à une incitation à la discrimination, à l’hostilité ou à la violence. Les tentatives légales pour punir le discours de haine sont souvent trop vagues ou trop larges. Il n’est pas non plus clair si les interdictions des États contre « l’incitation à la haine qui constitue une incitation » relèvent de l’article 20 du PIDCP ou visent réellement le discours légitime.

N’édictez que des restrictions d’expression qui ont des objectifs légitimes, comme le prescrivent les articles 19 et 20 du PIDCP ou l’article 4 de la CERD. Les principes d’objectif légitime incluent le respect des droits et de la réputation d’autrui et la protection de la sécurité nationale, de l’ordre public, de la santé publique ou de la morale. Même ici, les restrictions doivent être étroitement adaptées. Il doit y avoir un besoin pressant ou substantiel, et les restrictions ne doivent pas être trop larges – interdire la parole parce que c’est essentiel n’est pas un objectif légitime. De plus, la protection de la morale, qui reflète les traditions sociales ou religieuses, ne devrait pas être basée sur les principes d’une seule tradition. En vertu de l’Observation générale 34 du PIDCP, les lois sur le blasphème, les restrictions d’expression discriminatoires en faveur ou à l’encontre d’une certaine religion et les interdictions de critiquer les chefs religieux ne sont pas des objectifs légitimes.

Opter pour des mesures qui n’interfèrent pas inutilement et de manière disproportionnée avec la liberté d’expression. Lorsque le critère de l’article 19, paragraphe 3, est rempli, les États membres doivent démontrer que le discours en question constitue une menace imminente de préjudice et applique le moyen le moins intrusif de restreindre le discours pour atteindre un objectif légitime. De plus, l’intention de l’orateur de causer du tort doit être examinée

Ce test a un seuil très élevé et de nombreuses lois n’ont pas respecté ces normes. La loi du Myanmar sur les discours de haine contenait une définition illégalement vague du crime de discours de haine. Les délits liés à la parole en Espagne n’ont pas suffisamment distingué entre la gravité de l’expression et l’impact de cette parole pour déterminer des sanctions proportionnées conformes aux articles 20(20) et 19(3). La loi française Avia a également tenté de lutter contre les contenus haineux en ligne, mais a été déclarée inconstitutionnelle.

Propagation de la désinformation

Il y a encore moins d’accord sur une définition universelle de la désinformation dans le droit international des droits de l’homme. Les lois sur la désinformation sont trop souvent vagues et trop larges, capturant l’expression protégée. Comme l’a expliqué Human Rights Watch, les « fausses » informations peuvent être vivement contestées :

“La propagation de la désinformation qui porte atteinte aux droits de l’homme et à la violence sexiste en ligne nécessite une réponse du gouvernement. Cependant, les réponses du gouvernement à ces défis en matière de droits de l’homme qui se concentrent sur la criminalisation du contenu peuvent également conduire à des restrictions disproportionnées des droits, en particulier le droit à la liberté d’expression. l’expression et la vie privée.”

Toutes sortes d’informations et d’idées sont protégées par l’article 19 du PIDCP, même celles qui peuvent « choquer, offenser ou déranger », que le contenu soit vrai ou faux. Les gens ont le droit d’avoir et d’exprimer des opinions non fondées ou de partager des parodies ou des expressions satiriques. Comme l’ a noté le rapporteur spécial des Nations unies sur la liberté d’expression , “l’interdiction des fausses informations n’est pas un objectif légitime au regard du droit international des droits de l’homme”.

La libre circulation de l’information fait partie intégrante de la liberté d’expression, qui est particulièrement importante dans le discours politique sur des questions d’intérêt public. Bien que la désinformation diffusée intentionnellement pour nuire à la société soit problématique, le rapporteur spécial des Nations Unies a souligné qu’il en va de même pour les lois pénales vagues qui refroidissent le discours en ligne et rétrécissent l’espace civique.

La Déclaration conjointe de 2017 sur la liberté d’expression et les « fausses nouvelles », la désinformation et la propagandefournit des principes clés du droit international des droits de l’homme pour aider les États, les entreprises, les journalistes et les autres parties prenantes à lutter contre la désinformation. Par exemple, les États membres sont encouragés à créer un environnement propice à la liberté d’expression, à veiller à diffuser des informations fiables et dignes de confiance et à adopter des mesures pour promouvoir l’éducation aux médias et au numérique.

Dans sa résolution 44/12 , le Conseil des droits de l’homme des Nations Unies a déclaré que les réponses à la désinformation doivent toujours respecter les principes de légalité, de légitimité, de nécessité et de proportionnalité. Comme pour le discours de haine, de vagues interdictions de la désinformation satisferont rarement à la norme de légalité. Par exemple, la déclaration conjointe du rapporteur spécial des Nations unies, du représentant de l’OSCE pour la liberté des médias et du rapporteur spécial de la CIDH pour la liberté d’expression a tiré la sonnette d’alarme concernant la multiplication des projets de loi sur les “fausses nouvelles” dans le contexte de la COVID-19. pandémie. (Human Rights Watch a documenté l’application de ces lois et l’EFF a également exprimé ses préoccupations concernant ces projets de loi).

Sur le sujet spécifique de la désinformation électorale, le rapporteur spécial des Nations unies a déclaré que les lois électorales interdisant la propagation de mensonges dans le processus électoral peuvent satisfaire au critère de l’article 19(3). De plus, ces restrictions doivent être « interprétées de manière étroite, limitées dans le temps et adaptées pour éviter de limiter le débat politique ».

Malgré ces mises en garde, de nombreuses propositions ont été présentées au Comité ad hoc des Nations Unies qui créeraient de nouveaux cybercrimes de désinformation. La Tanzanie a proposé d’interdire la « publication de fausses informations ». La Jordanie suggère d’inclure la “diffusion de rumeurs ou de fausses nouvelles par le biais de systèmes d’information, de réseaux ou de sites Web”. La Russie, conjointement avecLe Bélarus, le Burundi, la Chine, le Nicaragua et le Tadjikistan ont appelé à interdire “la création et l’utilisation illégales intentionnelles d’informations numériques susceptibles d’être confondues avec des informations déjà connues et fiables par un utilisateur, causant un préjudice substantiel”.

Encore une fois, ces dispositions vagues ne satisferont guère aux normes des droits de l’homme. Leur interprétation et leur application pratiques auront un effet négatif sur les droits fondamentaux et feront plus de mal que de bien.

La voie à suivre : exclure les infractions fondées sur le contenu de l’expression en ligne

L’ EFF se joint à ses partenaires, dont Article 19 , AccessNow , Priva et Human Rights Watch , pour exhorter les États membres de l’ONU à exclure les infractions liées au contenu du projet de traité de l’ONU sur la cybercriminalité. Dans une lettre adressée au Comité ad hoc des Nations Unies, l’EFF et plus de 130 groupes de la société civile ont averti que les lois sur la cybercriminalité avaient déjà été militarisées pour cibler les journalistes , les lanceurs d’alerte, les dissidents politiques, les chercheurs en sécurité , les communautés LGBTQ et les défenseurs des droits de l’homme . Les États membres n’ont pas le droit à l’erreur lorsqu’ils rédigent un traité mondial. Ils devraient trouver un consensus pour exclure les infractions liées à la parole du traité des Nations Unies sur la cybercriminalité.

Cet article a été publié en partenariat avec EFF

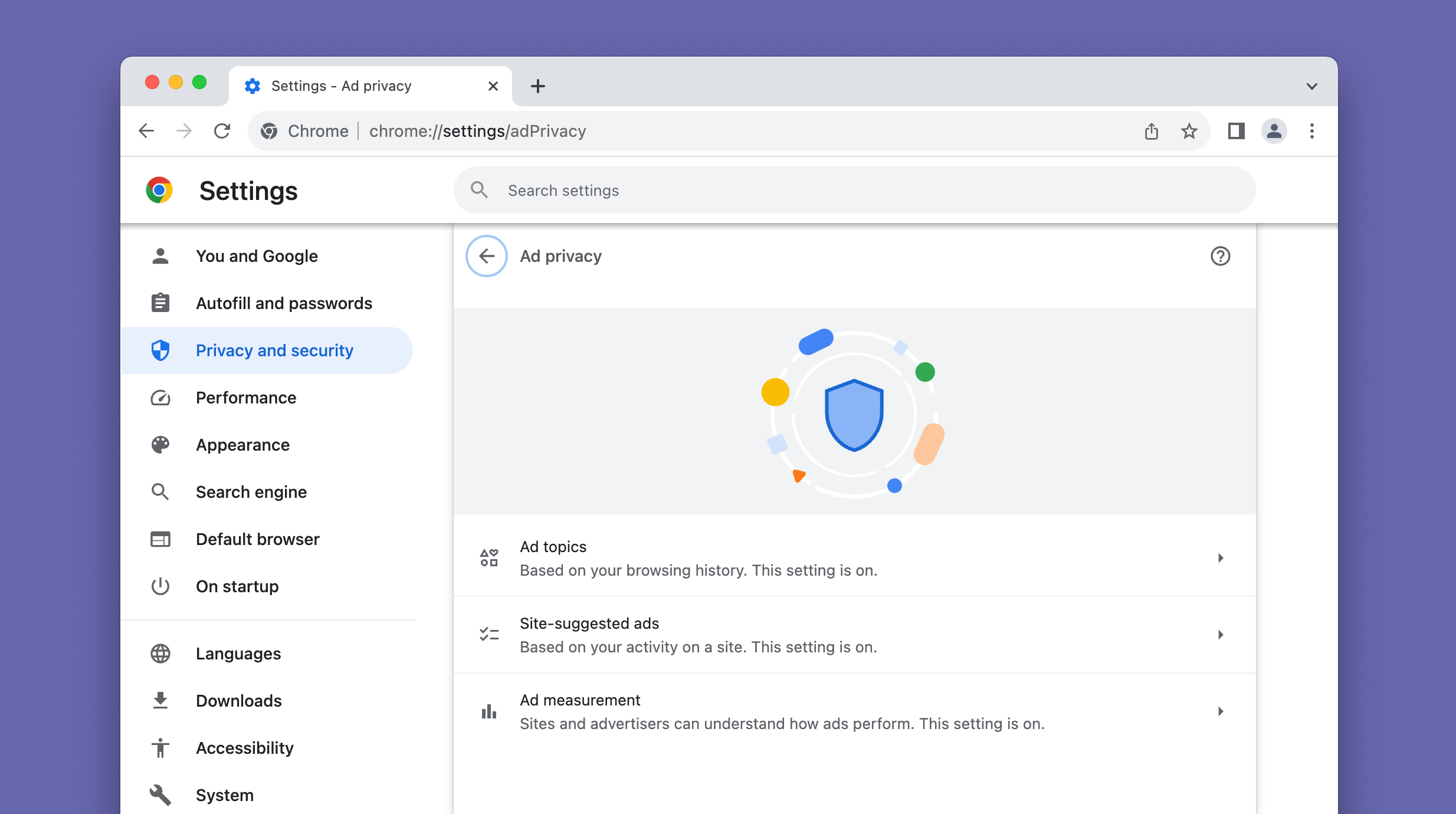

Selon la dernière mise à jour de Chrome, vous avez peut-être déjà reçu une fenêtre contextuelle vous demandant d’accepter la « Confidentialité améliorée des publicités dans Chrome ». Si vous venez de cliquer sur le gros bouton bleu indiquant « Compris » pour faire disparaître la fenêtre contextuelle, vous vous êtes inscrit. Mais vous pouvez toujours

Selon la dernière mise à jour de Chrome, vous avez peut-être déjà reçu une fenêtre contextuelle vous demandant d’accepter la « Confidentialité améliorée des publicités dans Chrome ». Si vous venez de cliquer sur le gros bouton bleu indiquant « Compris » pour faire disparaître la fenêtre contextuelle, vous vous êtes inscrit. Mais vous pouvez toujours